- Uomo

- 38 anni

- Cagliari (CA)

-

Ultima Visita

Più di un mese fa

Aggiornamenti di stato pubblicati da darionuke86

-

Chiedete a qualsiasi esperto di sicurezza qual è il modo più efficace per migliorare la sicurezza informatica e probabilmente vi diranno “la formazione del personale”.

Oggi infatti analizziamo lo stato dell’arte di questo ambito della sicurezza informatica, molto importante perché permette lo sviluppo di tutti gli altri settori nei quali una materia così estesa, si divide.

Ecco il blog di oggi: https://blogsicurezza.myblog.it/2020/12/17/e-ora-di-ripensare-alla-formazione-sulla-sicurezza-informatica/

-

Il XX secolo ha visto enormi progressi nella parità di genere mentre un numero crescente di donne intraprendeva percorsi professionali di carriera. Certamente, in alcuni settori come l'istruzione, la medicina e il diritto, le donne sono sempre più importanti nella forza lavoro generale e nei ruoli di leadership, ma altre industrie sembrano essere ben lontano dal raggiungere la piena equità.

Purtroppo, la cyber sicurezza è uno di questi settori con molti progressi da compiere in termini di diversità e parità di genere. Mentre la sicurezza informatica è uno dei settori moderni più frenetici e in rapida evoluzione, questa evoluzione non sembra applicarsi al numero di donne coinvolte nel settore.

-

Assenza.

Esatto, ormai da qualche giorno, e ora mi va di dare una spiegazione a questo mio periodo.

Sto infatti affrontando un periodo di studio extra della mia vita. Sto preparando un esame, che servirà per ottenere una certificazione internazionale di sicurezza informatica, per me molto importante.

Questo periodo di studio ho deciso di affrontarlo in questa maniera, facendo sospendere per un po' i miei editoriali sul blogsicurezza qui su Virgilio.

Mentre invece continueranno a essere aggiornati i miei interventi news su cybersecurity di insicurezzadigitale.com.

Ci vediamo dunque presto qui, con i miei consueti editoriali, sicuramente dopo aver superato l'esame CompTIA Security +, ancora più forte di prima.

-

Ben ritrovati ragazzi, oggi parliamo di disinformazione e delle sfide che questo ambito si pone di superare nel 2021, per il mondo della sicurezza informatica e l'high tech in generale.

I recenti fatti americani ci hanno fatto ripensare a tutta la nostra vita online, a quanto siamo sicuri, a quanto non lo siamo. A cosa possono fare i governi e a come si comportano invece quelli di impronta autocratica. Facciamo ordine con questi pensieri e cerchiamo di collegarli con un filo logico, che ci farà arrivare fino al 2021.

Affrontare la disinformazione è essenziale per ripristinare la fiducia nella democrazia statunitense

-

BUON ANNO LETTORI ●🍾●

Vi auguro di non smettere mai di sognare.

Vi auguro di non smettere mai di lottare per le cose che desiderate.

Vi auguro di non rincorrere l'amore, ma di accoglierlo quando arriva.

Vi auguro di soffermarvi di più sui piccoli gesti che su quelli appariscenti.

Vi auguro di ritrovare i valori che si stanno perdendo.

Vi auguro di dare peso alle parole e ancora di più ai gesti.

Vi auguro di dare una seconda possibilità a chi se la merita.

Vi auguro di trovare sempre spazio da passare con la propria famiglia.

Vi auguro di migliorarvi, perché non si smette mai d'imparare, osservando ciò che vi circonda per poterlo fare.

Vi auguro semplicemente di fare scelte giuste per voi, perché ogni anno a prescindere dal destino, può essere un buon o un cattivo anno.

Sta a noi la scelta!

-

Buon inizio di settimana cari lettori.

Nell'editoriale di oggi affronto l'argomento del Machine Learning (ML), sempre più utilizzato dai vari sistemi di sicurezza informatica, sopratutto in ambito di rilevamento delle minacce.

Ne parliamo per sfatare 3 miti, abbastanza ricorrenti, oltre i quali qualsiasi leader che lavori nella cybersecurity, può giovare con il machine learning a grandi e positivi cambiamenti per qualsiasi attività svolta.

-

Buon inizio di settimana, con questo lunedì appena vissuto.

L'autenticazione unica, che possa essere supportata da servizi differenti, è sempre stata una grossa sfida problematica per il mondo dell'informatica delle reti. Il cloud ha accelerato questa sfida e la sicurezza informatica si deve muovere di pari passo, per colmare i gap che si incontrano in questo cammino.

Diamo uno sguardo da vicino a cos'è l'autenticazione per il cloud, al ruolo che svolge nel consentire agli utenti di accedere alle risorse attraverso gli ambienti differenti, ai modi in cui gli aggressori stanno abusando dei sistemi di autenticazione e cosa possono fare le organizzazioni per proteggere meglio i propri dati cloud.

-

Buon sabato ragazzi.

Come tutti i giorni, è arrivato anche oggi il nuovo post sul blogsicurezza. Oggi parliamo di rischio.

Il rischio e la sua natura e come noi lo affrontiamo. Come si colloca nel nostro cervello il rischio, quello che viviamo nella vita quotidiana, e come in questa natura dovrebbe trovare spazio anche il rischio cibernetico.

https://blogsicurezza.myblog.it/2020/12/19/il-cervello-della-sicurezza/

-

Buona giornata di Santo Stefano a tutti. Anche oggi è una giornata di festa, ma la mia pausa è terminata solo con la giornata di Natale.

Riprendono regolarmente i miei racconti di sicurezza informatica, e oggi si parla di ransomware, come sempre niente di tecnico ma nello specifico di come le aziende e le vittime possono difendersi e prevenirlo, comprendendone le fasi dell'attacco.

È fondamentale che le organizzazioni comprendano e sappiano difendersi da quello che oggi è spesso un sofisticato attacco in tre fasi.

https://blogsicurezza.myblog.it/2020/12/26/sicurezza-a-piu-livelli-per-sconfiggere-i-ransomware/

-

Buongiorno a tutti cari lettori, come state passando questa giornata di Epifania?

Io volevo proporvi l'argomentazione di una questione che sta diventando sempre più urgente e spinosa. Che ne sarà nel breve periodo, di Internet?

Si esatto Internet, la rete libera e globale come la conosciamo oggi. Non è scontato che rimanga sempre così, anzi, ci sono grossi segnali da parte delle potenze del mondo (che la regolano), che ci fanno capire che se le attuali tendenze di escalation continuano, i governi potrebbero attuare misure che destabilizzano l'Internet aperta come la conosciamo limitando o chiudendo i gasdotti digitali in entrata e in uscita dai loro paesi.

Vediamo in concreto cosa significa, cosa potrebbero modificare i governi per limitare Internet e come diventerebbe, se si continuasse su questa strada.

In sostanza, che impatti avremo sulla conoscenza globale?

-

C'è un pezzo di sicurezza informatica, nel mondo attuale, che è relativo al consumo su larga scala, ma che invece è ancora oggi riservato solo a un ristretto cerchio di grosse aziende. Sto parlando dell'autenticazione degli account, più precisamente degli avvisi che l'azienda invia al cliente, per seguire e certificare una certa autenticazione, che può sembrare sospetta. E' un sistema che tutti ormai conosciamo, che utilizziamo quotidianamente quando facciamo l'accesso a un certo servizio, se cambiamo dispositivo rispetto alla norma, ma è una tecnologia ancora molto rara. Affrontiamo questo argomento, vedendo come questa sicurezza si riveli un vero miglioramente per qualsiasi azienda, sia qualitativo, ma anche economico e di fidelizzazione dei propri clienti.

-

Ciao a tutti!

È giunto il momento di discutere di questa grande super notizia che WhatsApp ci ha lanciato un mese prima delle loro drastiche modifiche alla politica sulla privacy. Sono sicuro che ormai l’abbiamo visto tutti.

Facebook ha aggiornato in anticipo la policy, che non è stata ancora applicata. Quindi, quello che farò è analizzare i “cambiamenti chiave” che Facebook ha apportato che avranno implicazioni sulla privacy e sulla sicurezza per noi utenti.

-

Ciao a tutti. Ho fatto due giorni di pausa questa settimana, domenica e lunedì non ho scritto il post quotidiano... Siamo pur sempre in periodo natalizio e nonostante la pandemia, un po' di riposo ci vuole!

Oggi torno in perfetta forma e sul blog parlo della Generazione Z e del loro rapporto con la sicurezza informatica, del loro comportamento con lo smartworking, dall’inizio della pandemia ad oggi!

-

Come buon proposito per l'anno nuovo, iniziamo il 2021 con il primo editoriale dedicato al "futuro".

Voglio parlarvi di un'interessante ricerca sullo stato dell'arte degli endpoints autoriparanti. Nella sicurezza informatica infatti, quando succede un incidente, e con la pandemia in corso ne abbiamo visto di ogni genere all'ordine del giorno, c'è qualcuno che deve lavorare sodo per riparare la situazione e ripristinare la normale operatività dell'azienda o ente.

Con questo meccanismo, che può sembrare pura fantascienza, le situazioni si sistemano da sole, o quasi. Vediamo come funzionano gli endpoint autoriparanti e perché possono essere considerati già una realtà.

https://blogsicurezza.myblog.it/2021/01/04/i-primi-passi-verso-gli-endpoint-autoriparanti/

-

Come si può contrastare la disinformazione online sui vaccini COVID-19?

Quali sono i rischi di questa minaccia in una fase emergenziale di livello globale? Vediamo quindi ovviamente il ruolo della sicurezza informatica in questo campo oggi molto dibattuto e che ci espone a rischi non solo reputazionali, ma anche sanitari.

-

Cosa sta succedendo in questi giorni a PornHub?

Perché si parla tanto di questo sito web di video hard?

Oggi affronto l'argomento, per fare un po' di chiarezza riguardo la posizione della società, le ultime azioni intraprese e il punto di vista dei suoi partner commerciali e le decisioni che hanno preso.

Gira tutto attorno all'argomento che vede la pornografia minorile e il revenge porn come attori principali del discorso mondiale.

-

Dai non ditemi che state ancora temporeggiando davanti alla TV a finire l'ennesimo panettone?

Io come tutti i giorni mi sono messo a scrivere e vi voglio raccontare di una diatriba tra due giganti tecnologici, che si è svolta durante l'inizio di questo mese.

Oggi parliamo di Apple e Facebook. Non tanto di loro prodotti, ma di una vicenda che ha visto protagoniste le due super aziende, e di come il CEO Tim Cook, abbia dato una lezione al mondo intero, per il modo che ha utilizzato nel dare la sua risposta all'attacco di Facebook.

Penso che sia il modo più appropriato con cui ogni leader dovrebbe rispondere a un attacco. Una vera lezione di Intelligenza Emotiva applicata alla tecnologia e alla sicurezza (in questo caso la privacy).

-

Il lavoro in smartworking sta diventando la norma, da quando ha preso piede la pandemia di Sars-CoV-2. Lavorare da casa è ormai una consuetudine per molti dipendenti pubblici e privati. Ma in che condizioni stanno affrontando il proprio lavoro queste persone?

Da un indagine scientifica ho estrapolato questo articolo, con il quale cerco di spiegare lo studio medico che è stato condotto in Australia. Che dimostra che le condizioni di lavoro non infieriscono sulla produttività, ma incidono parecchio sulla propria salute mentale.

Si intende abbigliamento per il proprio smartworking, condizioni psico-fisiche durante il lavoro da casa, e leggendo leggendo scopriamo anche che i lavoratori, si sono adattati a lavorare da casa propria ma dai posti più impensabili.

-

In che modo le organizzazioni possono assicurarsi di essere pronte ad affrontare le moderne minacce informatiche?

Vedremo che in realtà ciò che dà la possibilità ad un attacco di diventare tale, è un insieme di negligenze, quasi completamente colmabili, di modo da almeno ridurre drasticamente il rischio.

Può bastare avere un piano, seguire delle norme di buona igiene di sicurezza, per creare un certo clima di protezione all'interno della nostra organizzazione.

Questi aspetti valgono sicuramente anche per tutti gli ambiti della società, compresi i singoli privati

https://blogsicurezza.myblog.it/2021/01/26/come-evitare-di-subire-violazioni/

-

Le donne nella sicurezza informatica e nella tecnologia in generale.

C'è ancora un divario troppo accentuato e un ultimo recente studio britannico ha ispirato questo approfondimento di oggi per indagarne le cause e gli possibili sviluppi, di modo da annullare con il tempo, questo divario inaccettabile.

-

Monitorare le minacce è importante? Molto.

Ma è anche molto importante identificarle e capire cosa può essere una minaccia e cosa no.

Cosa sono le minacce informatiche? Di cosa si occupa l'intelligence delle minacce? Come ci può aiutare per la sicurezza?

Oggi si parla di Threat model. Un'attività di intelligence sulle minacce, che diventa sempre più necessaria, sopratutto per l'ingente numero di manifestazione di queste ultime, giornalmente, ai danni del singolo ma anche delle attività (società e imprese).

https://blogsicurezza.myblog.it/2021/01/20/cosa-sono-le-minacce-informatiche-e-come-tenerle-docchio/

-

Oggi facciamo un po' di storia attualizzata. Storia e cybersecurity.

Un po' di storia? Si esatto, oggi parlo di password. Esattamente della storia della password, del suo utilizzo, di come sta cambiando ed evolvendo, sino ad arrivare all'autenticazione a due fattori. Ormai diventata fondamentale e necessaria, quasi per tutti gli utilizzi che hanno bisogno di un'autenticazione sopratutto con gli accessi che sempre di più si stanno spostando verso i dispositivi mobili.

-

Oggi mi prendo una pausa dai miei editoriali di sicurezza informatica, per fare gli auguri di Natale a tutta la community!

Ne approfitto solo per presentarvi il mio nuovo blog: niente lavoro, niente computer e niente cybersecurity, ma solo racconti, pensieri e storie personali, con il potere delle parole.

Si chiama "Oltre i Pensieri" ed è online proprio da ieri, inizia con il Natale!

E vista la giornata di festa oggi all'interno inizio la mia nuova esperienza, proprio con il Natale. -

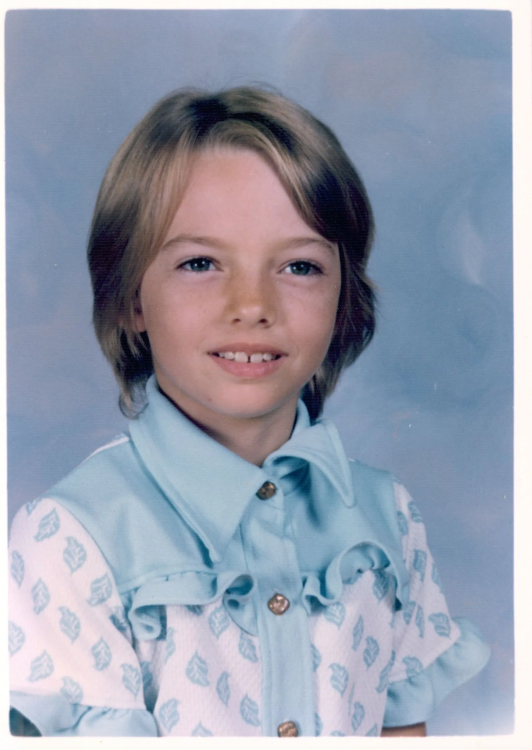

Oggi non voglio parlare di sicurezza informatica. Vi parlerò di una sicurezza differente, la nostra sicurezza: la sicurezza di vivere.

Mattingly, 57 anni, ha ricordato il giorno in cui la sua sorellastra è stata portata a casa in un fagotto rosa dopo essere nata il 27 febbraio 1968 a Pierce County, Washington.

"Quando le ho stretto la mano, mi ha guardata e ha sorriso", ha detto. "Mi sono innamorata subito."

Mattingly ha detto che lei e Lisa Montgomery condividono lo stesso padre, John Patterson, un veterano decorato della guerra del Vietnam che non ha mai sposato la madre di Mattingly. Ha sposato Judy Shaughnessy, che sarebbe diventata la madre di Montgomery, nel 1967 a Miami, Okla.

Patterson era il secondo dei sei mariti che Shaughnessy avrebbe avuto durante la sua vita, terminata nel 2013. Shaughnessy ha bevuto eccessivamente durante la gravidanza, causando gravi danni cerebrali a Lisa Montgomery.

Mattingly e Montgomery erano migliori amici. Hanno dormito in due letti singoli in una piccola camera da letto e si sono addormentati quasi tutte le sere tenendosi per mano, ha detto Mattingly.

Mattingly ha detto che Patterson era spesso via, e Shaughnessy è diventato sempre più violenta nei loro confronti, a volte costringendo Mattingly a mangiare cipolle crude come punizione e ad andare all'aperto al freddo nuda.

Shaughnessy ha anche picchiato le ragazze con scope e cinture, ha detto Mattingly.

Proteggere la sua sorellastra è diventato il suo "unico scopo nella vita", ha detto.

Mattingly ha detto che ha protetto la sua sorellastra da baby-sitter casuali, spesso uomini più anziani, a cui la madre le affidava durante le sue uscite notturne in un bar locale.

Uno di quegli uomini ha iniziato a entrare nella loro camera da letto e violentare Mattingly regolarmente, riferisce Mattingly.

"La piccola Lisa era nel letto accanto al mio ogni volta", ha detto.

Patterson e Shaughnessy divorziarono nel 1971 e Shaughnessy prese la custodia delle ragazze. Patterson ha commesso un errore abbandonandoli a "quella pazza signora", ha detto all'udienza di condanna di Montgomery nel 2007.

Il divorzio ha lasciato Shaughnessy non più autorizzata a essere tutore legale di Mattingly. Mattingly aveva 8 anni e Montgomery 4 quando Mattingly è stata rimossa nel 1972 dalla casa mobile di Shaughnessy a Ogden, una comunità di circa 1.960 persone nella contea di Riley.

Mattingly ha detto che il suo cuore si è spezzato quando ha realizzato che Montgomery non sarebbe venuta con lei. Mattingly ha detto di aver visto il terrore negli occhi verde brillante della sua sorellastra.

Infatti la madre Shaughnessy ha picchiato i suoi figli con cinture, corde e grucce, li ha messi in docce fredde e ha messo del nastro adesivo sulla bocca di Montgomery per zittirla, hanno detto gli avvocati.

Shaughnessy ha costretto Montgomery a fare sesso con uomini in cambio di denaro e servizi, e ha anche punito i suoi figli uccidendo il cane di famiglia davanti a loro, spaccandogli la testa con una pala, si legge negli atti.

Shaughnessy nel 1974 sposò il suo terzo marito, Jack Kleiner, un padre divorziato di cinque figli. I documenti del tribunale dicono che Kleiner beveva molto, picchiava sua moglie e i suoi figli e costringeva le sue figlie a spogliarsi prima di sculacciarle.

La famiglia si è trasferita spesso. Montgomery ha vissuto durante la sua infanzia a Washington, Kansas, Colorado, Oklahoma, California e Texas. I documenti del tribunale la descrivono come una tranquilla solitaria che trascorreva molto tempo a leggere libri.

Quando Montgomery viveva la sua adolescenza, è stata aggredita sessualmente da Kleiner e da tre o quattro dei suoi amici, secondo i documenti del tribunale.

Una dichiarazione giurata di David Kidwell Sr. - identificata come cugina di Montgomery e vice sceriffo - diceva che piangeva mentre gli aveva detto che Kleiner e i suoi amici in più di un'occasione l'avevano violentata per ore, poi "urinavano su di lei come spazzatura".

"Vivo con rammarico per non aver parlato di quello che è successo a Lisa", ha detto Kidwell, aggiungendo che "semplicemente non sapeva cosa fare".

Man mano che Lisa cresce incontra sempre le persone meno adatte e anche il suo primo marito la violenta e la picchia. Continuando a sottoporla a tutte le torture che ha sempre conosciuto fin da bambina.

Lisa ha gravi difficoltà dell'attenzione, è spesso assente, vede una realtà sempre più distaccata. Montgomery soffre di pseudocyesis, la falsa convinzione di essere incinta, i giurati hanno sentito Vilayanur S. Ramachandran, direttore del Center of Brain and Cognition presso l'Università della California a San Diego.

Ramachandran ha detto che le donne che subiscono abusi sessuali durante l'infanzia e le cui menti ruotano attorno ai bambini e alla gravidanza sono predisposte a soffrire di pseudociesi, una condizione in cui mostrano sintomi fisici della gravidanza, tra cui ingrossamento del seno e dello stomaco, nausea mattutina e voglie di determinati alimenti.

Nel 2004 si macchia di un terribile omicidio, strangolando la vittima, di 23 anni incinta e asportando dal suo utero il piccolo feto di otto mesi, facendola nascere prematura. Rapendo quindi la piccola neonata e facendola passare per figlia propria, fino all'arresto e alla confessione.

Delitto per il quale, Lisa Montgomery, viene processata, incarcerata e condannata alla pena di morte, prima l'8 dicembre 2020, poi rinviata al 12 gennaio 2021.

Tutto questo è iniziato nel 2004, quando Lisa aveva 34 anni. Anni che ha vissuto, esattamente come descritto sopra.

"Essere amata incondizionatamente mi ha aiutata a guarire, a trovare un marito premuroso e ad allevare due figli che hanno il cuore d'oro", ha scritto Mattingly. "Anche se il mio percorso verso la guarigione è stato molto difficile, la differenza tra Lisa e me è che nessuno è mai intervenuto per salvare Lisa da una vita di abusi".

Il più grande rimpianto di Mattingly, ha detto, è che non ha detto alla sua famiglia adottiva di essere stata picchiata e violentata, perché temeva che non l'avrebbero più voluta se lo avesse fatto.

"Se avessi parlato, forse Zella e Floyd (i genitori adottivi) sarebbero tornati per Lisa", ha scritto. "Forse sarebbe potuta essere salvata anche lei."

-

Oggi, e per le prossime 24 ore, si parla di truffe.

Facciamo un piccolo percorso per scoprire in 5 passaggi, come nascono, come evolvono e come perdurano nel tempo, avendo sempre successo, senza un accenno di fine, le truffe che conosciamo oggi nel mondo della sicurezza informatica.

Ci sono molti tipi di frode informatica, ma andremo a scoprire quanto noi, umani, siamo l'anello debole di questa catena, e quanto funzionino quando si studia il nostro comportamento e quello del nostro pensiero.